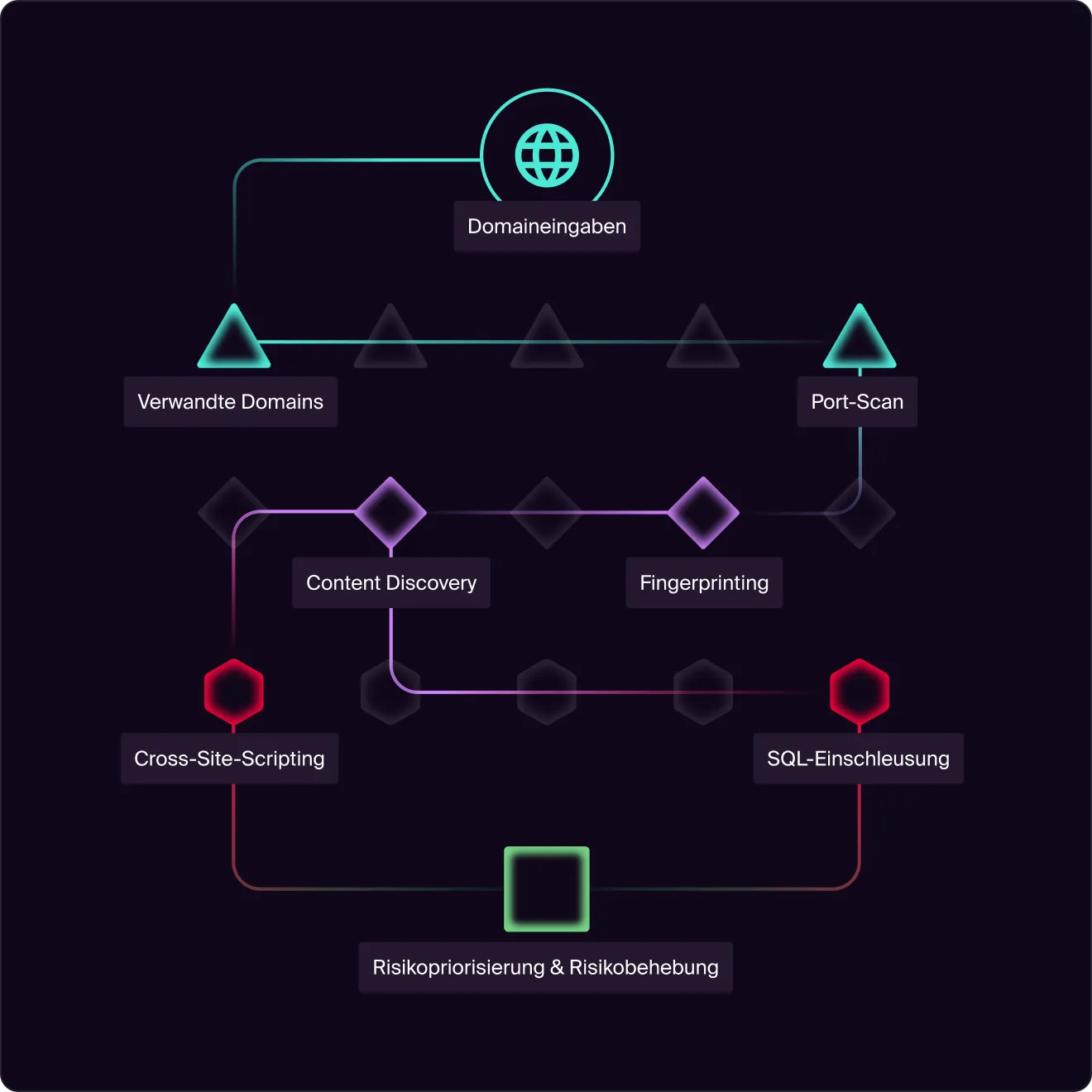

Validierung gegnerischer Exponierung

Ermittelt die Schwachstellen, die tatsächlich in Echtzeit ausgenutzt werden können, durch kontinuierliche Emulation realer Angreifer von außen nach innen.

Echtzeit-Tests für jedes Asset. 24/7.

Die Cloud-Plattform von Hadrian führt rund um die Uhr Erkundungstests durch und imitiert Penetrationstests von Hackern in dem Moment, in dem sich Ihre Angriffsfläche ändert. Egal, ob es sich um eine Fehlkonfiguration, ein Schattenobjekt oder den neuesten Zero-Day handelt, AEV findet es schnell und liefert klare Proof-of-Exploit-Schritte. Kontinuierliches, ereignisgesteuertes Scannen stellt sicher, dass Ihnen nichts entgeht, und bietet Ihnen rund um die Uhr Schutz vor den wichtigsten Bedrohungen.

Bedrohungsvalidierung, damit Sie sich konzentrieren können

Haben Sie es satt, sich durch Tausende von bedeutungslosen Warnmeldungen zu wühlen? AEV liefert nur das, was nachweislich ausnutzbar ist. Durch die Verkettung echter Angriffspfade und den schrittweisen Nachweis der Ausnutzung werden Fehlalarme auf Null reduziert und die Anzahl der Warnmeldungen verringert. Ihr Team konzentriert sich auf eine übersichtliche, nach Prioritäten geordnete Liste echter Risiken, mit deren Hilfe Sie die Behebung um bis zu 80 % beschleunigen können.

Agentenbasiert, autonom und mit sofortigem Mehrwert

AEV wird als vollständig verwalteter Cloud-Service bereitgestellt, bei dem keine Sensoren installiert und keine Agenten gewartet werden müssen. Sie können innerhalb von Minuten einsteigen und erhalten noch am selben Tag verwertbare Erkenntnisse. Die autonome Engine entdeckt, testet und validiert kontinuierlich Schwachstellen ohne manuellen Aufwand, so dass Sie die Emulation von Angreifern auf Unternehmensniveau ohne zusätzlichen Personal- oder Betriebsaufwand erhalten.

Neueste Ressourcen.

Alle RessourcenVersetzen Sie sich in die Lage Ihres Gegners.

Hadrian bietet Ihnen die Perspektive eines Hackers auf Ihr internetorientiertes Unternehmen, um Ihre Cybersicherheit zu stärken. Sind Sie neugierig, was sie sehen?

.png)