Agentisches Pentesting über die gesamte Angriffsfläche hinweg

Hadrians autonome KI erkennt kontinuierlich Schwachstellen, prüft ihre Ausnutzbarkeit und liefert rund um die Uhr Insights auf Pentest-Niveau.

Keine Exposition bleibt unentdeckt

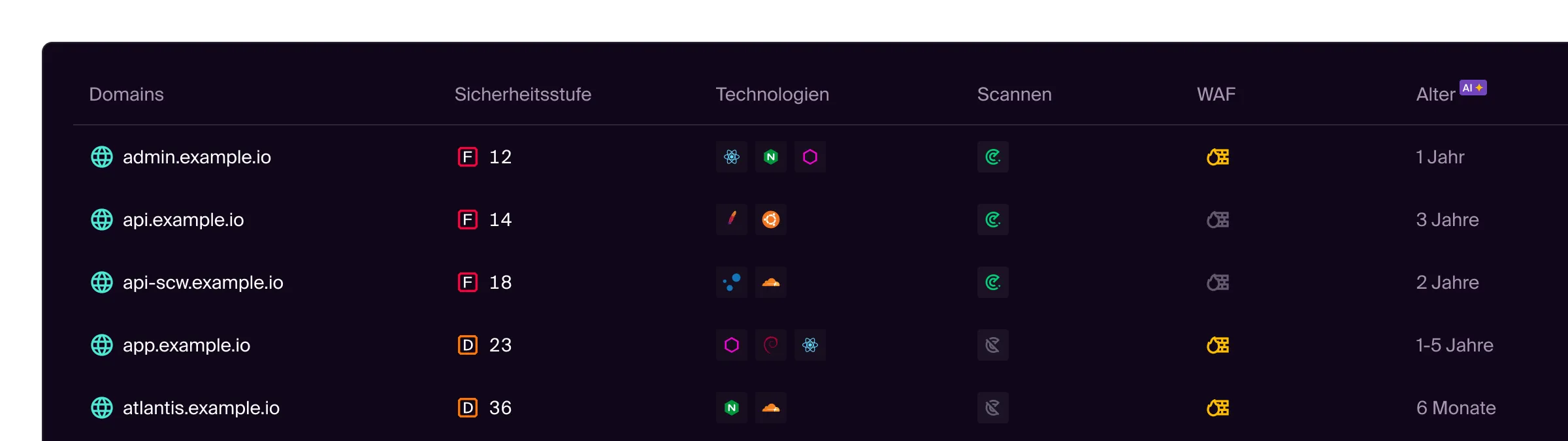

Hadrians agentische KI scannt kontinuierlich das Internet, um alle exponierten Domains, Subdomains, Zertifikate und IPs zu identifizieren, inklusive Shadow Assets. Sie erhalten ein vollständiges, jederzeit aktuelles Lagebild Ihrer Angriffsfläche.

Expositionen analysieren wie ein echter Angreifer

Simulieren Sie reale Exploits auf all Ihren internetseitig erreichbaren Assets. Unsere autonomen KI-Modelle verhalten sich wie menschliche Angreifer. Sie werten aus, was kompromittierbar ist und auf welchem Weg. Kein Rauschen. Nur belastbares Wissen.

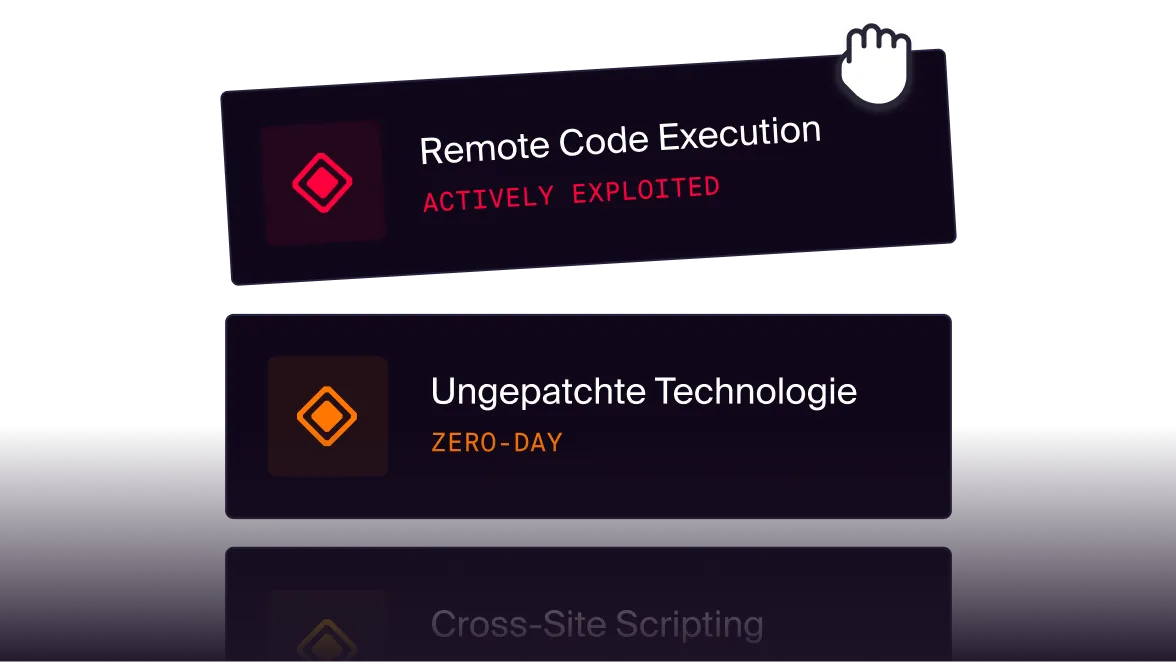

Priorisieren Sie die echten Risiken

Hadrian liefert validierte Risiken mit klarer Handlungsrelevanz. Zu jedem Fund erhalten Sie den geschäftlichen Kontext, konkrete Exploit-Schritte und einen Prioritäten-Score. So reduzieren Sie die Behebungszeit um bis zu 80 %.

Kontinuierliche Bestandsermittlung

Sichtbarkeit gewinnen

Verschaffen Sie sich einen umfassenden Überblick über alle Ihre exponierten Assets und zeigen Sie auf, wie diese miteinander verbunden sind.

Assets anreichern

Verbessern Sie Ihr Verständnis für jedes Asset durch Echtzeit-Erkundung und Kontextualisierung.

Erkennung automatisieren

Verringern Sie den Arbeitsaufwand: Die automatische Inventarisierung von Hadrian spart den Kunden im Durchschnitt über 10 Stunden pro Woche.

Rationalisiertes Expositionsmanagement

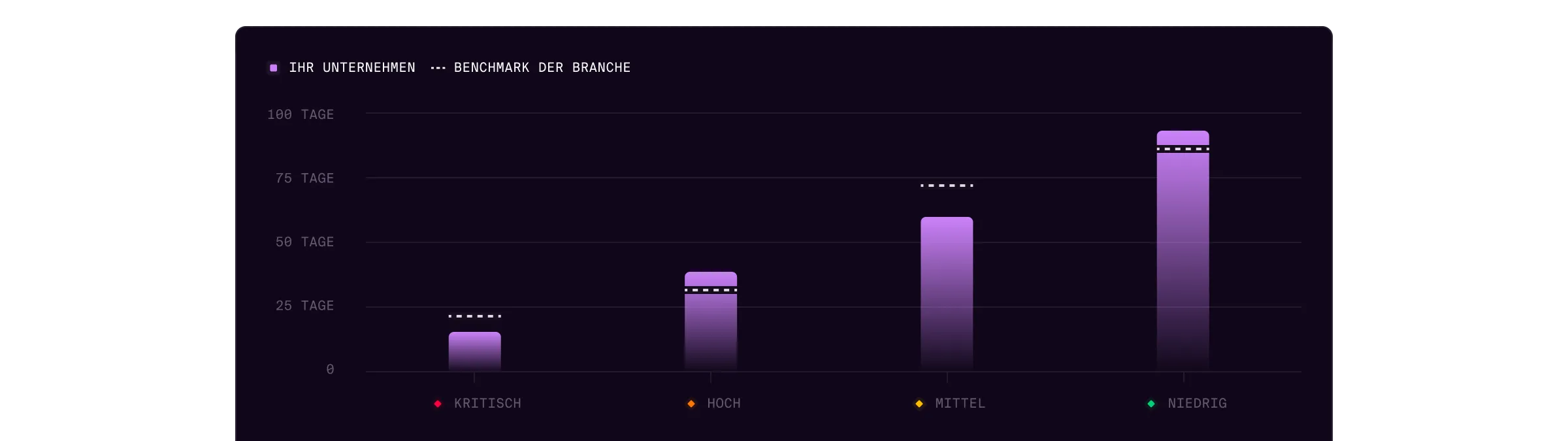

MTTR verkürzen

Reduzieren Sie die MTTR um 80 % mit optimierten Arbeitsabläufen und schrittweisen Empfehlungen zur Behebung.

Kontextualisieren

Priorisieren Sie die Risiken mit der größten Auswirkung mit vollständigem Kontext, einschließlich Ausnutzbarkeit, geschäftlicher Bedeutung und Bedrohungsinformationen.

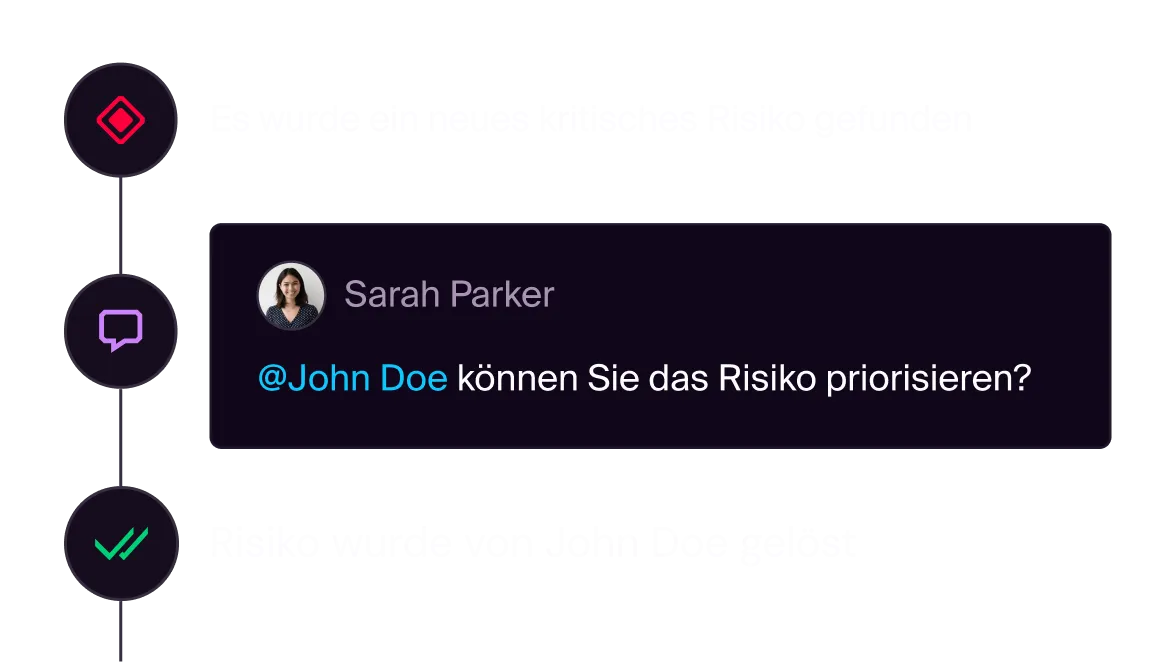

Antrieb

Verfolgen Sie Risiken von der Entdeckung bis zur Lösung und arbeiten Sie mit Drittanbietern zusammen, um messbare Ergebnisse zu erzielen.

KI-gesteuert. Von Menschenhand angetrieben.

Die Cloud-basierte, agentenlose Plattform von Hadrian ist in wenigen Minuten einsatzbereit. Angetrieben von KI und ethischen Hackern erlernt sie Ihre Umgebung selbstständig und identifiziert Bedrohungen, ohne dass eine Einrichtung oder Wartung erforderlich ist.

Von SOC-Teams weltweit geschätzt

All case studies

“It's not often that you find a tool that homes in on the risks that truly matter”

Mahdi Abdulrazak

Group Information Security & Risk Officer

“Event-driving testing saved time and energy with tests that leveraged insight”

Danny Attias

LBS Chief Digital & Information Officer

Branchenführend

Hadrian wurde das zweite Jahr in Folge im GigaOM Radar Report for Attack Surface Management als Leader ausgezeichnet und erhielt den New Product Innovation Award for External Attack Surface Management von Frost & Sullivan.

Beginnen Sie Ihre Reise noch heute

Entdecken Sie schnellere, einfachere und leichtere automatisierte Penetrationstests in einer kurzen 20-minütigen Demo.